Amazon Web Services (AWS) колдонуучусу катары, коопсуздук топторунун кантип иштээрин түшүнүү маанилүү мыкты тажрыйбалар аларды орнотуу үчүн.

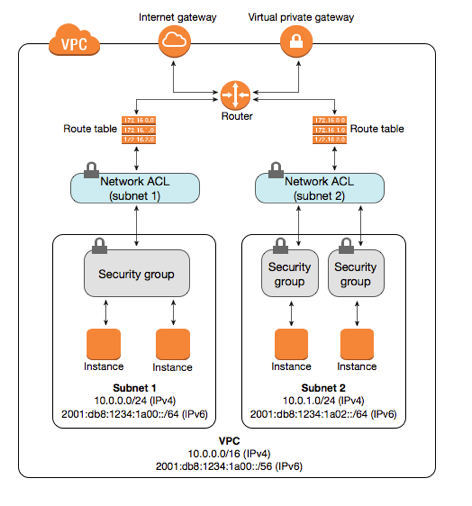

Коопсуздук топтору AWS инстанцияларыңыз үчүн брандмауэр катары иштешип, инстанцияларыңызга кирүүчү жана чыгуучу трафикти көзөмөлдөйт.

Бул блогдо биз маалыматыңыздын коопсуздугун сактоо үчүн сиз карманууга тийиш болгон төрт маанилүү коопсуздук тобунун эң жакшы тажрыйбасын талкуулайбыз.

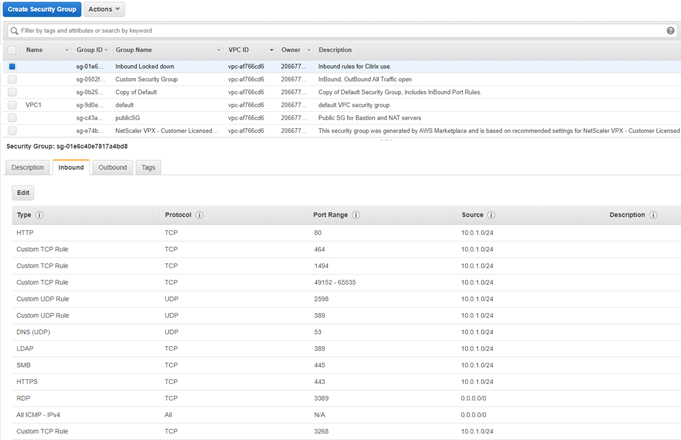

Коопсуздук тобун түзүүдө сиз атын жана сүрөттөмөсүн көрсөтүшүңүз керек. Аты сиз каалаган нерсе болушу мүмкүн, бирок сүрөттөмө маанилүү, анткени ал коопсуздук тобунун максатын кийинчерээк эстеп калууга жардам берет. Коопсуздук тобунун эрежелерин конфигурациялоодо сиз протоколду (TCP, UDP же ICMP), порт диапазонун, булакты (каалаган жерде же конкреттүү) көрсөтүшүңүз керек. IP дареги), жана трафикке уруксат берүү же баш тартуу. Сиз билген жана күткөн ишенимдүү булактардан трафикке гана уруксат берүү маанилүү.

Коопсуздук топторун конфигурациялоодо эң көп таралган төрт ката кайсылар?

Коопсуздук топторун конфигурациялоодо кетирилген эң кеңири таралган каталардын бири - ачыктан-ачык баш тартуу эрежесин кошууну унутуу.

Демейки боюнча, AWS аны четке кагуу үчүн ачык эреже болбосо, бардык трафикке уруксат берет. Эгер этият болбосоңуз, бул кокустан маалыматтардын агып кетишине алып келиши мүмкүн. Сиз ачык уруксат берген трафик гана инстанцияларыңызга жете аларын камсыздоо үчүн коопсуздук тобуңуздун конфигурациясынын аягында "Баарынан баш тартуу" эрежесин кошууну унутпаңыз.

Дагы бир кеңири таралган ката өтө уруксат берүүчү эрежелерди колдонуу.

Мисалы, 80 портундагы бардык трафикке уруксат берүү (веб трафик үчүн демейки порт) сунушталбайт, анткени ал сиздин инстанцияңызды чабуулга ачык калтырат. Мүмкүн болсо, коопсуздук тобуңуздун эрежелерин конфигурациялоодо мүмкүн болушунча конкреттүү болууга аракет кылыңыз. Сизге керек болгон трафикке гана уруксат бериңиз жана башка эч нерсе жок.

Коопсуздук топторуңузду жаңыртып туруу маанилүү.

Колдонмоңузга же инфраструктураңызга өзгөртүүлөрдү киргизсеңиз, коопсуздук тобуңуздун эрежелерин ошого жараша жаңыртыңыз. Мисалы, инстанцияңызга жаңы кызмат кошсоңуз, ал кызматка трафикке уруксат берүү үчүн коопсуздук тобунун эрежелерин жаңыртышыңыз керек болот. Анте албасаңыз, инстанцияңыз чабуулга алсыз болуп калышы мүмкүн.

Акырында, өтө көп дискреттик коопсуздук топторун колдонуудан алыс болуңуз.

Сиз өзүнчө коопсуздук топторунун санын минималдуу кармагыңыз келет. Каттоо эсебинин бузулушу көптөгөн себептерден улам болушу мүмкүн, алардын бири коопсуздук тобунун туура эмес жөндөөсү. Ишканалар өзүнчө коопсуздук топторунун санын кыскартуу менен эсептин туура эмес конфигурациялануу коркунучун чектеши мүмкүн.

Ушул төрт маанилүү мыкты тажрыйбаны аткаруу менен, сиз AWS дайындарыңыздын коопсуз жана коопсуз сакталышына жардам бере аласыз. Коопсуздук топтору маанилүү бөлүгү болуп саналат AWS коопсуздугу, андыктан алардын кантип иштээрин түшүнүүгө жана туура конфигурациялоого убакыт бөлүүнү унутпаңыз.

окуу үчүн рахмат!

AWS коопсуздук топтору жөнүндө суроолоруңуз же комментарийлериңиз барбы?

Төмөнкү комментарийлерде бизге кабарлаңыз же contact@hailbytes.com аркылуу бизге жазыңыз!

Жана Amazon Web Services бардык нерселери боюнча көбүрөөк пайдалуу кеңештерди жана амалдарды алуу үчүн Twitter жана Facebookта бизди ээрчүүнү унутпаңыз.

кийинки чейин!